美国国防高级研究计划局(DARPA)已将其针对白帽黑客的硬件漏洞披露平台开源。

这个名为“发现漏洞以防止篡改”(Finding exploit to prevent tamper, FETT)的平台于去年首次推出,该机构希望转向开源结构,将有助于有道德的黑客发现芯片设计中的缺陷,并帮助创建新的处理器原型。

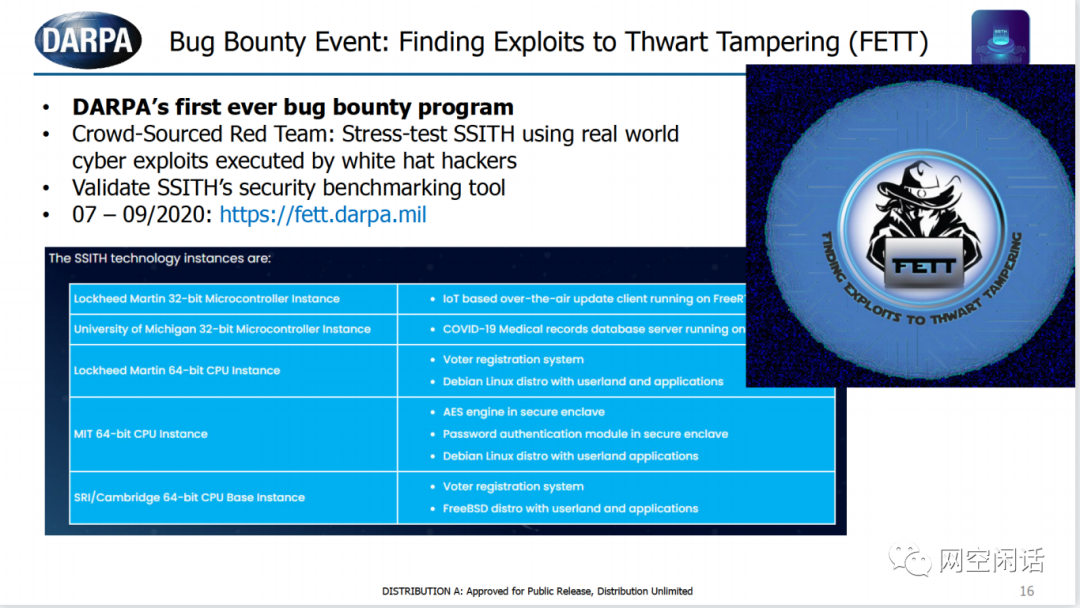

据2020年6月cyberscoop的报道,DARPA一直在与工程师们合作,在计算机芯片被部署到武器系统或其他关键技术之前加强其安全性。也就是2020年6月,DARPA启动了漏洞赏金计划,将硬件移交给精英黑客,他们可以从发现的漏洞中获得高达25,000美元的报酬。其目标是对硬件进行一系列攻击,使其基础在生产前更安全。虽然软件漏洞赏金在网络安全行业无处不在,但针对硬件漏洞的赏金却比较少。为了找到这些专业技能,美国国防部高级研究计划局(DARPA)请来了硅谷的渗透测试公司Synack,该公司将进行测试,以淘汰能力较差的黑客。那些通过筛选的人,连同经过审查的Synack公司自己的黑客,参加漏洞奖励计划。

DARPA的第一个漏洞赏金平台

该系统将硬件和固件虚拟化,让黑客在芯片设计生产和安装到代理系统之前就能全面访问它们。

美国国防部高级研究计划局(DARPA)项目经理Keith Rebello说:“我们认为,将这项研究提供给更广泛的[研发]社区,用于测试和评估处理器设计,以确保其健壮和安全是有价值的。”“我们的目标是让研究人员和开发人员利用SSITH(System Security Integrated Through Hardware and Firmware)安全评估框架,帮助创建一个通用的安全基准,可以用来比较安全的处理器设计。”

SSITH简介

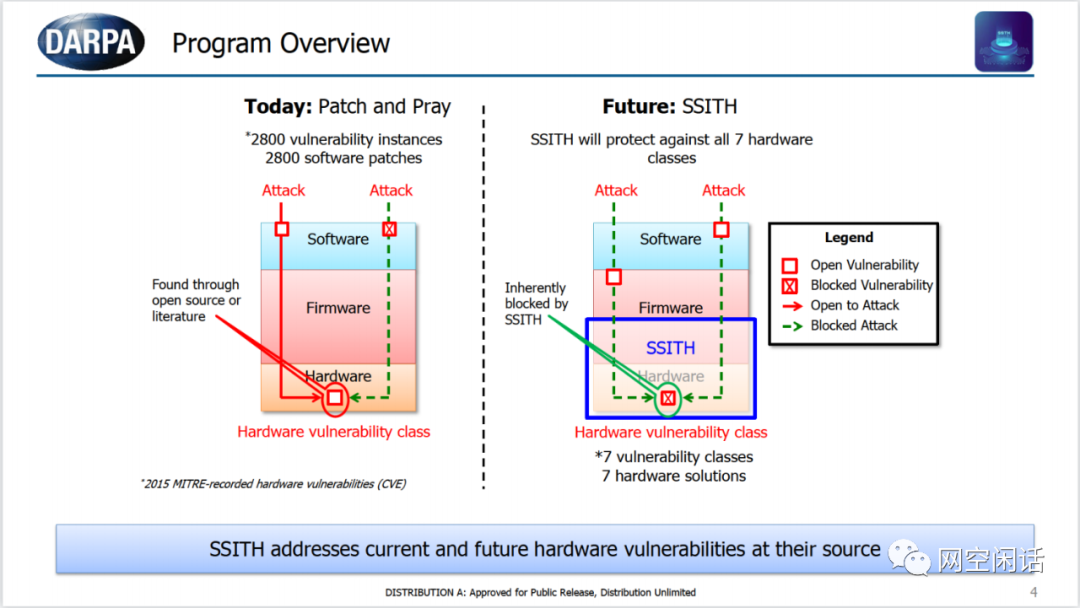

通过硬件和固件的系统安全集成 (SSITH) 计划旨在保护电子系统免受常见的漏洞利用手段。SSITH 不是依靠补丁来确保软件应用程序的安全,而是旨在从源头上解决底层硬件漏洞。该计划正在开发硬件安全架构和相关的设计工具,以保护系统免受通过软件利用的各类漏洞的侵害,而不仅仅是特定的漏洞实例。SSITH 专注于由 MITRE 通用弱点枚举规范 (CWE) 和 NIST 确定的常见硬件弱点类别,包括缓冲区错误;信息泄露;资源管理;数字错误;注射;权限、特权和访问控制;硬件/片上系统实现错误。研究人员正在探索许多不同的方法,这些方法远远超出了修补。这些包括使用元数据标记来检测未经授权的系统访问;利用上下文感知管道来确定指令的意图;采用形式化方法对集成电路系统进行推理,保证安全特性的准确性。

DARPA与渗透测试公司Synack合作,提供并审查黑客,并与软件公司Galois合作构建该平台。DARPA称这个平台是“同类的第一个基础设施”,它可以让未来处理器技术的分析几乎众包,并在芯片最终确定之前找到安全漏洞,以此打破所谓的“补丁-祈祷”循环。

该程序希望道德黑客在恶意对手之前发现的漏洞类型,是通过针对芯片中电子系统的软件利用的常见硬件漏洞类别。

“这不是为了修补漏洞,而是为了防止漏洞被利用,”Synack的首席技术官马克·库尔在该项目启动时告诉CyberScoop。

DARPA还为SSITH程序使用的基准RISC-V处理器设计采用了开源结构。这些设计为开发人员提供了一个出发点,并允许原型在生产之前在虚拟环境中进行测试。

参考资源

1、https://www.fedscoop.com/darpa-makes-bug-bounty-program-open-source-fett/

2、https://www.darpa.mil/program/ssith

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号