文|宙斯盾DDoS防护团队 Rains

DDoS的开始

互联网对人类文明的进步影响,不亚于蒸汽机发明对人类文明的影响。

当人们享受着网络技术进步给生活带来的便利时,也经历了由于底层协议在设计之初对安全性考虑的缺失,导致的今天互联网面临日益复杂和挑战性的安全问题。

网络安全问题的6个基础领域,基础网络安全、终端安全、数据安全、应用安全、身份管理以及物理安全衍生出许多细分领域,基础网络安全里的DDoS攻击导致的业务可用性,其危害性异常严重和突出。

芯片技术和网络技术进步让发送大流量攻击易如反掌。各种浏览器内核能够执行js,可以非常容易制作攻击工具。业务环境的变化包括Web业务、云原生的API微服务,容器安全等让DDoS防护复杂度指数级增大。

宙斯盾团队跟对抗DDoS,可以说是从TCP的三次握手DoS对抗开始——在那时还没有分布式概念,如果在服务器发现了很多syn_rcv连接状态,很不幸这意味着服务器被拒绝服务(Denial of Service)攻击了。

DoS攻击目的不是为了窃取数据,而是影响业务可用性,一种非常新鲜的攻击方式。此时能够想到SYN Cookie对抗算法的机构或组织,理所当然成为了业界标杆,代表对抗技术最先进生产力。

SYN Cookie利用TCP协议栈三次握手来识别正常主机和伪造源IP,一种无状态的验证方式,既节省了大量内存空间,又是一种非常高效验证方法。宙斯盾跟SYN Flood对抗仅仅是DoS对抗的开始,CC 、UDP、DNS、ICMP等flood接踵而至,演变为分布式DoS(DDoS),攻击流量从最初的几十M、几百M发展到几百G甚至上T,自此DDoS对抗掀开了新的篇章。

对抗技术的演变

1. 以信任为基础的防御技术

当DDoS攻击手法发生变化时,对抗技术也在发生演变,但始终围绕着信任展开。SYN Cookie DDoS算法通过传输层协议验证真实主机,CC防护通过HTTP协议验证真实浏览器,DNS的TC防护或CName算法用应用层协议验证是否为正常请求。

这些算法都是利用了协议交互属性,设计用户最小感知的侵入式验证算法,来达到验证IP真伪。然而好景不长,互联网普及,网络上催生了大量僵尸主机。宙斯盾在日常攻防对抗中,发现Bot能够轻易突破各种算法验证,攻击次数和强度越来越大。

面对这种威胁,宙斯盾采用了更高级的人机对抗技术,包括各种图片验证码、语音识别、语义识别,这些算法对HTTP协议表现出良好防护效果,对HTTPS防护又是另一更难的鸿沟。

随着对抗的升级,一些更高级行为信誉算法开始诞生,包括各种重传算法、时序检查机制。当单一算法无法满足防护需求,行为信誉可以作为适当补充。

2. “借刀杀人”大行其道

与此同时另外一种危险攻击开始流行起来,很多无状态攻击如UDP flood,通过带宽堵塞来达到攻击目标。借刀杀人的攻击开始在网络上大行其道,很多无辜主机被动的卷入了大流量反射攻击。

防护对抗升级很多时候演变为人工对抗,通过人工识别攻击流量,甚至引入AI技术来帮助识别攻击流量。反射攻击威力来自于参与攻击的源IP本身就是正常IP。如果攻击流量与正常流量混合,现有信任体系是很难根据行为和交互做辨识。

3. 防御手段多元化发展

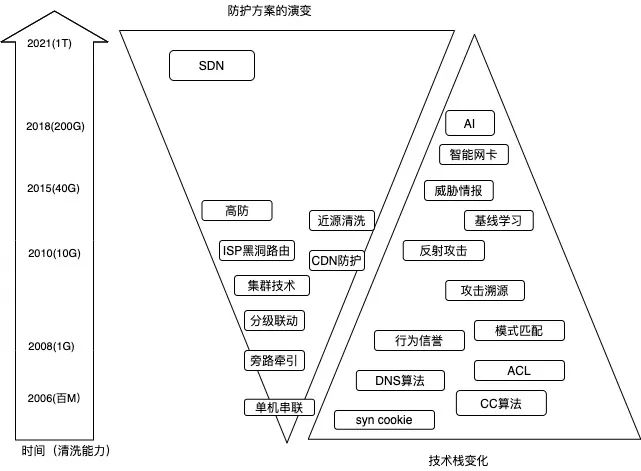

当防护技术栈在发生变革时,防御手段也朝多元化方向发展,本地防护、CDN防护、高防、运营商黑洞路由、近源清洗等各种手段应运而生。

把攻击消灭在源头的思想开始出现和普及。防御系统不再是一个点的问题,是牵扯全局面的问题。

宙斯盾团队经历了防护方案逐渐从最初单点旁路清洗,到全球分布清洗中心的变化,通过智能流量调度实现靠近源清洗,通过与国内外运营商合作联动做上游链路清洗。与其它云厂商和传统的安全厂商合作,协同对抗分布式应用层DDoS攻击威胁。

图1 防护方案和技术栈的变化

面临的挑战

DDoS对抗过去将近20多年的历史,防护技术和手段已经上升到前所未有的高度,但是仍然面临着巨大挑战。这种挑战源来源于互联网的开放性基因。

底层协议栈有意识解决安全性的缺失问题,比如采用IPSec、IPv6替换,但是互联网基础设施投资非常巨大,替换周期长,可以预见未来5到10年现有状态还会继续延续。

DDoS对抗当前难点是主要基于IP维度建立的信誉体系的不可靠性。因为IP可变性,包括用户迁移、IP流转、IP容易伪造,原有基于IP安全策略会失效和误杀可能。

各种无状态协议,如果没有从应用层协议去考虑,几乎无法应对高级攻击手段攻击。大量新型攻击手法,需要卷入大量人力资源进行对抗。

DDoS对抗依然在一条非常艰难大路上前行,宙斯盾团队一直着手于新技术和方案研发,积极应对环境变带来的挑战。

云计算启示

云计算从最初弹性存储、计算和网络转变到今天云原生的概念。通过在云端部署云原生应用,为计算、存储和网络提供了更高安全性和可用性。

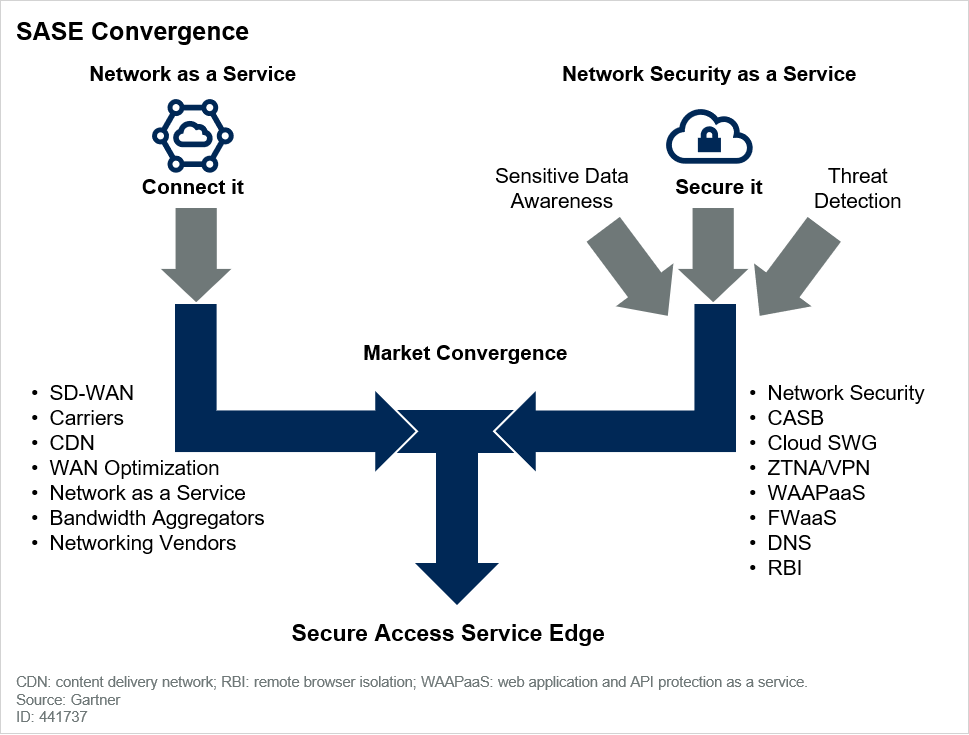

大量企业专线网络跟云端融合,企业网络物理边界变得很模糊,与此发展而来的零信任网络,软件定义边界SDP,基于软件定义广域网(SD-WAN)的SASE(Security Access Service Edge),如图1所示,把网络即服务和安全即服务融合在一起,为云网融合提供了安全的解决方案。

以身份为中心的,动态验证全新理念颠覆了以用户名和密码为中心的一次验证,永久生效模式。不仅解决网络边界安全,同时也解决内网安全。在新架构下,即便是有用户名和密码,如果时间和地点上下文不匹配策略,也得不到资源授权。

云网合一,利用零信任网络可以构建企业无形安全边界,天生具有免疫DDoS的能力,被防护的资源是隐身的,对外不可见。

访问资源身份都是明确的,无法伪造身份。然而对开放互联网而言,构建可信身份却存在巨大争议,这涉及到隐私数据保护,没有人愿意别人可以通过ID泄漏隐私数据,网络上访问了哪些网站、买了哪些物品。网络传输层缺少一个更加明确可靠的身份,IP地址的可变属性让其成为身份跟踪依据勉为其难。

因此通过合适技术手段建立用户身份ID为中心的可信安全网络是SASE的核心功能特征,这是一个可信安全网络,SASE称之为零信任网络,是一个没有边界的overlay或underlay安全网络。

图2 Gartner SASE WAN边缘和安全边缘服务的融合

DDoS防护的安全左移 —— 可信安全网络

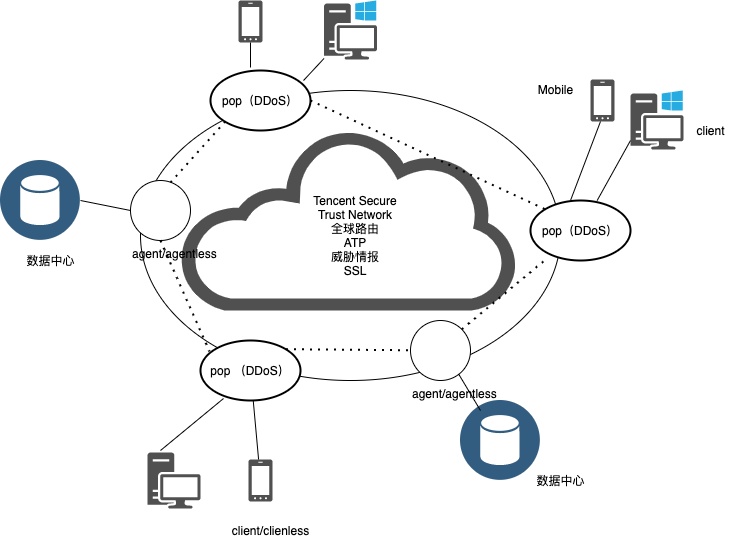

20多年的DDoS对抗,宙斯盾安全发现DDoS防护手段也开始变得像如零信任网络一样,传统网关型安全产品边界开始发生了变化,防护系统越来越远离服务端,触及延伸到每一个客户端。

防护边界越来越变得模糊,边界型网关的防护需要联动其它安全产品协同防护。防护逐渐朝一张无形大网方向发展。只要在这安全大网中拥有有合法身份,就可以取得通往访问服务器资源的船票,防护系统能够高效识别异常攻击流量。

也许广泛应用的UDP水印技术,就是典型安全左移例子。客户端可以通过水印取得进入这个网络的合法身份,能够发送区别于攻击流量的正常流量。

然而安全水印技术并不能解决所有的问题,互联网需要支持更多的协议,包括各种HTTP、HTTP2以及HTTP3.0, 各种overlay和underlay的组网技术。

虽然SASE只是一种企业网络边界的云网融合网络和安全的一整套解决方案,但对DDoS防护来讲,具有非常大的启发意义,DDoS防护是要解决开放性互联网网络资源的可用性,因此DDoS可信安全网络跟SASE相比,亦有如下的特征:

1. 以身份驱动为主、IP为辅的信誉体系,具备整个会话过程风险/信任的持续评估能力。

传统IP技术作为辅助性验证手段,DDoS可信安全网络需要建立以身份为中心的实时验证技术,保证验证的可靠性和实时性。虽然跟SASE在这一点基本上一致的,但是设计一种轻量级方法支持不同客户端场景,比SASE的agent/client方案要求更高。

2. 用户隐私数据保护

1)基于身份信息的个人隐私数据将受到保护,只用于安全防护

2)全链路数据可以根据需要采用部分加密或明文

DDoS防护要兼容互联网的开放性,在保障安全的前提下,不能泄漏个人隐私数据。企业安全边界的解决方案,用户ID对资源的访问是没有任何隐私可言。考虑到性能问题,DDoS可信安全网络的数据加密不作为强制的手段。

3. 云原生架构

1)DDoS服务作为Network Security as a Service,具有弹性、自适应性和自维护功能。安全运营将从剥离对硬件设备的运营,转换成基于以安全策略为中心的策略运营。

2)网络资源的云原生化,动态路由寻址,高可用性和弹性

安全能力和资源的云原生架构,DDoS的可信安全网络跟SASE表现是一致的。

4. 全球分布、高性能

DDoS防护需要支持全球分布的不同类型客户。需要建立pop接入点,尽可能靠近客户,作为安全的接入点,提供时延最小的防护能力和资源获取能力。

图3 安全可信安全网络

总结和展望

当基于IP信誉系统在对抗DDoS过程中,表现出越来越大挑战时,当防护算法优化已经到极致,仍然难以对抗复杂多变的攻击时,防护思路需要调整。

一种全新基于用户ID的可信网络,让安全防护左移,扩大可信网络安全边界,触及到每个正常用户,将给DDoS对抗带来新的思路,一种不算很新的降维打击方式。

以往通过各种复杂算法组合难以解决的问题,此时可以得到有效解决。然而可信安全网络的建立,需要合法有效身份,这与互联网开放基因是自相矛盾的,这是一个巨大难点。

SASE也许是云的未来,其核心理念:物理网络边界消失或弱化、基于SD_WAN组网技术,以用户ID和上下文为中心的策略验证,在开放网络里建立其overlay可信网络,仍然对DDoS对抗具有重要的意义。

当区块链、零知识证明等大量新概念(不是新技术)出现时,宙斯盾团队看到了更多曙光。DDoS对抗不再是一个独立实体能够完成的事情,需要更广阔合作。

宙斯盾将持续对前沿安全技术进行研究,包括:轻量级身份认证技术,可信安全网络组网技术、AI高级对抗,以期待为用户提供更安全的网络和资源服务能力,并期望跟合作伙伴、基础设施运营商甚至竞争对手开展合作,共同应对安全的未来。

声明:本文来自腾讯安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号