文 / 长沙农商银行金融科技部总经理 李政杰

中小银行面临的内外部安全风险和挑战

1.网络安全边界模糊,互联网暴露面增加。金融科技的发展,深刻地改变了银行的服务模式,线下业务线上化、业务拓展移动化,越来越多的客户选择使用手机银行和小程序等互联网线上渠道办理金融业务。银行员工也走出网点,通过Pad或者手机开展客户营销和走访,甚至通过专用的电子背夹为客户提供金融服务。此外,银行的开放共享和数字场景搭建,也使得越来越多的企业、政府机构等第三方合作伙伴通过互联网接入银行内部应用。业务环境的变化,带来了大量的外部网络攻击威胁和风险。

2.客户数据流通加速,安全监管法治趋严。数据作为新的生产要素在银行业务经营中发挥日益重要的作用,以信贷场景为例,银行通过采集、传输、加工客户相关政务、司法和银行内外部数据,研发了各种各样的信用快贷产品,在赋能信贷产品创新和风险防控的同时也加速了客户数据在各业务系统、网络分区和终端设备之间流通。此外,随着《数据安全法》《个人信息保护法》等法律的出台,人民银行和监管机构加大了对移动应用和个人隐私数据等方面的监管和治理力度,出台了相关行业标准和规范,数据安全外部监管法治趋严。如何加强数据安全保护,构建数据管理制度和技术安全体系,成为银行面临的新挑战。

3.内部管理粗放,易引发道德风险和操作风险。由于历史和体制等原因,部分中小银行内部管理简单粗放,诸如员工入转调离等管理流程还处于手工台账和纸质传递阶段,缺乏系统管理和支撑,相关业务系统账户权限不能及时调整。同时,中小银行部分员工网络安全意识薄弱、职业道德素质较差,以实际信贷工作场景为例,混用甚至盗用其他高权限员工的信贷系统账号密码,违规办理信贷业务的内部员工道德风险和操作风险不容忽视。

零信任的核心理念和技术框架

零信任一词最早出现在2004年的耶利哥论坛,2010年由Forrester的分析师约翰·金德维格正式提出。2011—2017年,谷歌通过Beyond Corp项目在企业内部进行零信任实践并成功落地。近年来,国有大行和股份制银行开始探索实践零信任安全架构在数字化转型中的应用。

1.零信任的核心理念。零信任是一种技术框架、概念或者体系,也是一种访问控制模型,其核心思想和理念是无论内网还是外网,任何用户、设备、应用等都是不可信的,并要求在试图发起访问请求之前,都必须经过身份验证和最小化授权,且基于零信任的身份验证是动态且持续的,访问过程中如果检测到用户和设备等访问端环境出现异常问题或者风险,用户及设备将面临二次身份验证、授权或者切断的处理。总之,零信任的核心理念是“永不信任、始终验证、动态评估、按需授权”。

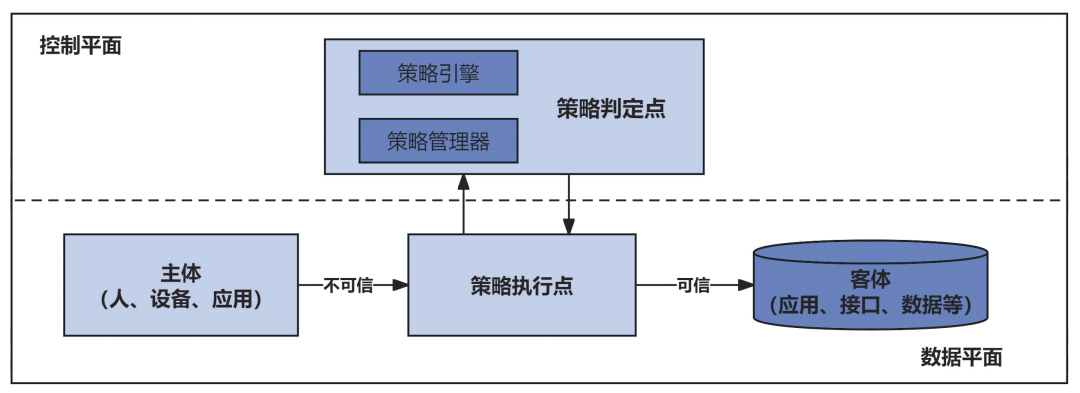

2.零信任的技术框架。综合NIST(美国国家标准与技术研究院)、DOD(美国国防部)的零信任参考架构,以及其他业界模型和实践经验,我们认为目前业界对零信任技术架构的理解趋于一致,总结通用框架如图1所示。

图1 零信任技术框架

(1)控制平面和数据平面。将系统分为控制平面和数据平面,数据平面由控制平面指挥和配置。访问请求首先经过控制平面处理,控制平面可以基于角色、时间或设备类型进行授权。(2)主体和客体。对所有的访问主体、客体进行身份化,除了人员身份的概念需要扩大到应用程序、服务和资源,区别于传统网络,零信任网络是先验证用户、设备和应用程序身份,再连接业务系统。(3)策略引擎和策略管理器。使用企业安全策略作为“信任算法”输入,以决定授予或拒绝对某资源的访问。策略引擎做出决策,策略管理器执行决策。(4)策略执行点。这是零信任架构的数据平面组件,确保安全访问的关口。

基于零信任的信贷场景应用实践

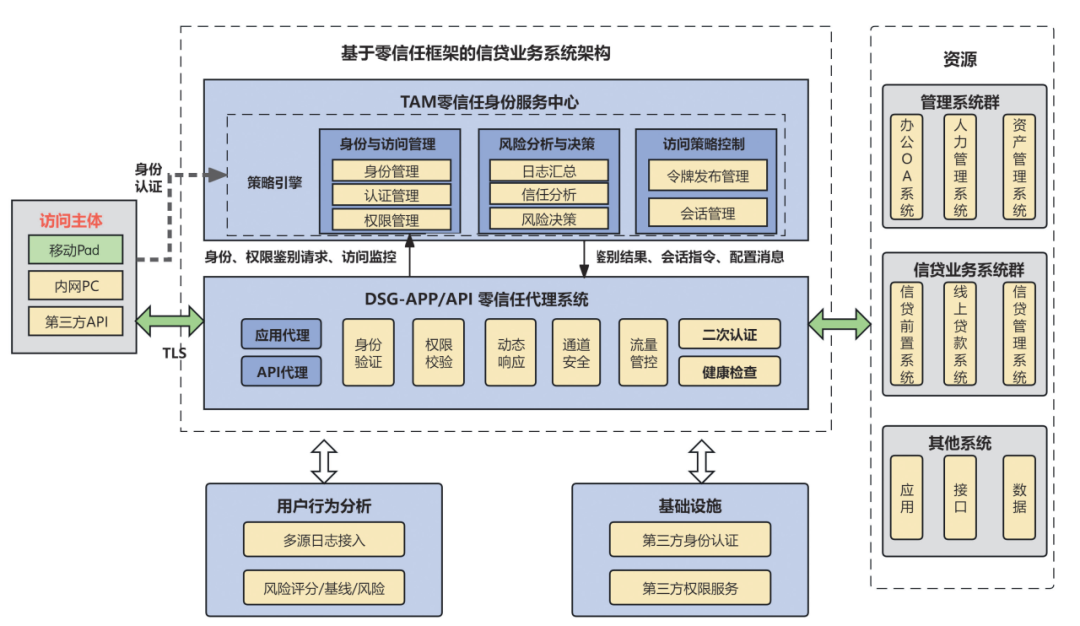

长沙农商银行(以下简称我行)于2021年引进零信任平台替代传统的VPN,在远程移动办公场景中进行了应用实践。在不断的应用探索和实践过程中,我们认为对于中小银行而言,零信任的价值不仅仅是作为VPN的替代品,更重要的是加强对内网重要业务系统用户行为的风险管控和预警,防范内部员工道德和操作风险。我行基于零信任框架的信贷业务系统架构如图2所示。

图2 基于零信任框架的信贷业务系统架构

1.访问主体和资源。(1)移动Pad访问。面向客户经理通过互联网访问行内线上贷款系统,开展移动信贷展业。(2)内网PC访问。面向各级信贷管理人员通过内网访问行内信贷管理系统,开展信贷审批或授信额度和利率调整等高权限管理操作。(3)第三方API访问。面向公积金中心、担保公司和评估公司等第三方信贷业务合作方,通过内网专线或者互联网以API接口方式访问行内信贷前置系统,办理公积金委托、组合贷款业务,开展信用担保和押品评估等业务合作。

2.零信任身份服务中心。该中心相当于零信任框架中的策略引擎和策略管理器模块,主要包含身份与访问管理、风险分析与决策、访问策略控制3个功能模块。(1)身份与访问管理。该模块通过与行内人力资源、设备资产管理等系统对接,实现了访问主体用户和设备的身份认证,同时解决了过去由于员工入转调离信息同步滞后导致系统账户权限调整或者回收不及时的问题。(2)风险分析与决策。该模块通过采集零信任客户端(含SDK)的用户和设备等日志,分析用户身份和设备风险状况,并进行二次认证、授权或阻断业务进程。如客户经理在非正常工作时间段登录信贷业务系统、使用非本人分配的终端或者PC进行系统登录等,决策指令将发送给代理网关,通过内部消息验证码方式,由直属管理人员和终端归属员工进行二次认证授权。(3)访问策略控制。当登录信贷业务系统时,用户必须首先登录零信任客户端的账号和密码,通过身份和设备认证授权后,通过该模块生成访问令牌返回给用户端,用户端持有该令牌访问零信任代理网关,令牌验证通过之后即可访问信贷业务系统群,实现信贷业务系统的网络隐身,减少互联网端口暴露。

3.零信任代理网关。根据接入方式和协议不同,分为应用代理网关和API代理网关,代理网关具有令牌验证、流量管控、二次认证等功能。(1)应用代理网关面向移动Pad和内网PC端用户通过HTTP协议代理访问信贷业务系统群。(2)API代理网关面向第三方合作伙伴系统,通过API接口方式代理访问信贷业务系统群。

总结我行零信任项目的推广应用经验,我们认为还存在零信任平台自身的安全性和稳定性、客户端系统改造和适配工作量大、业务系统整体性能影响和运维复杂度等问题待解决。因此,面向C端客户系统的零信任安全访问改造还需谨慎考虑。当前我行主要是基于面向企业员工访问的办公OA和信贷业务系统等内部系统,进行零信任应用实践。

经过零信任安全访问改造后,业务访问流量全部经过代理网关,同采用TAP网络采集技术方案相比,业务报文解析将更加简便。未来我们将通过流式采集代理网关日志,深入开展用户行为分析,对内部员工信贷系统异常操作(诸如提高授信额度、减免贷款利息等)进行监控预警,进一步防范员工的道德和操作风险。

(此文刊发于《金融电子化》2024年6月上半月刊)

声明:本文来自金融电子化,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号