前情回顾·无所不能的漏洞

士冗科技7月22日消息,一名安全研究人员表示,他发现了一个交通信号控制器的漏洞。恶意黑客或能利用该漏洞改变交通信号灯,制造交通堵塞。

网络安全公司Red Threat的研究员Andrew Lemon近日发表了两篇博客文章,详细介绍了他在调查交通信号控制器安全性时发现的研究结果。

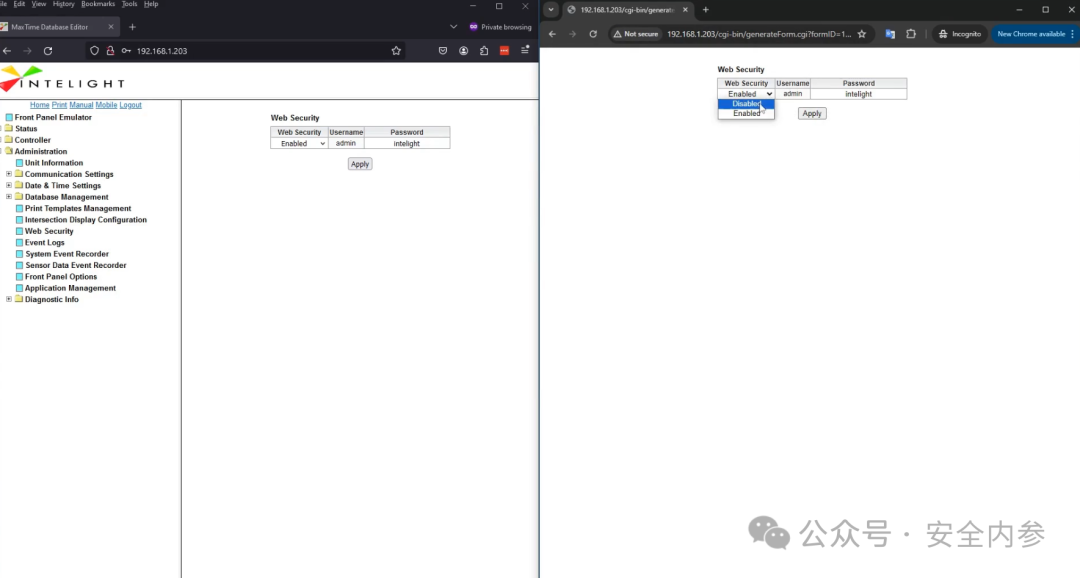

Lemon研究的一种设备型号是Intelight X-1。他表示,在该设备上发现了一个漏洞,允许任何人完全控制交通信号灯。根据Lemon的说法,这是一个非常简单的基础性漏洞:设备暴露在互联网上的网页界面,且没有认证机制。

Lemon告诉外媒TechCrunch:“我简直不敢相信。如此明显的问题居然会被忽略,令我感到震惊。”

Lemon说,他试着验证是否可以触发,类似电影《偷天换日》中所展示的场景——黑客将所有十字路口的灯都切换为绿灯。不过,一种名为故障管理单元的设备令这种情况无法成真。

Lemon表示:“我们仍然可以更改信号灯的时间设置。例如,可以将一个方向的切换时间设置为三分钟,另一个方向设置为三秒钟。在物理世界中,这大抵是一种拒绝服务攻击,因此可以堵塞交通。”

目前尚不清楚有多少易受攻击的Intelight设备可以从互联网访问。Lemon表示,他带领的团队发现了大约30个暴露的设备。

研究员称制造商拒绝修漏洞并警告他们

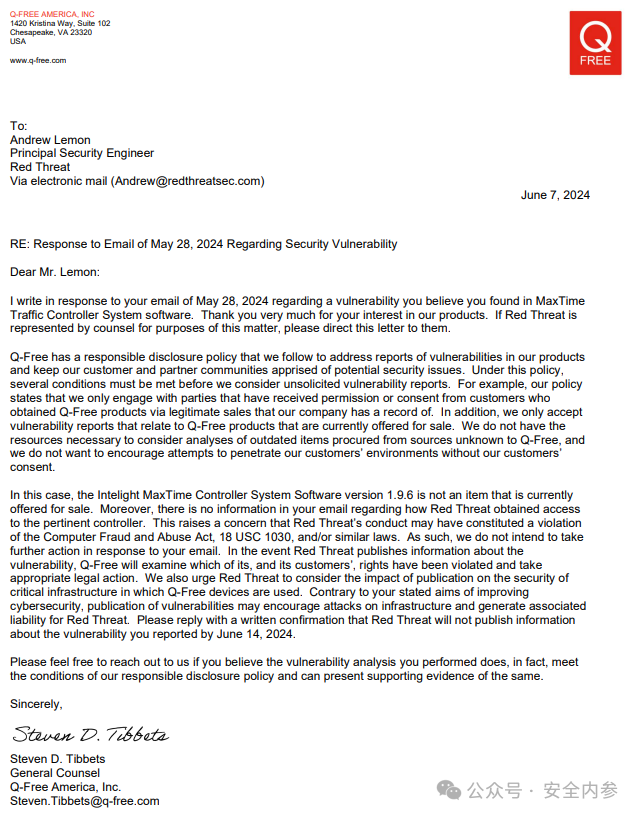

Lemon说,他联系了Intelight的制造公司Q-Free,报告了这个漏洞。但根据Lemon的说法,Q-Free没有回应并与他合作修复这个漏洞,反而给他发了一封法律信件。他在博客文章中发布了该信件的副本。

信件副本中写道:“我们只接受与目前在售的Q-Free产品相关的漏洞报告。我们没有足够的资源来处理对过时产品的分析。”该信件似乎由Q-Free的总法律顾问Steven D. Tibbets签署。

信件副本中还说,Lemon分析的设备并不在售,而且他和Red Threat研究该设备的方式可能违反了美国反黑客法《计算机欺诈和滥用法》。公司没有具体说明Lemon的研究可能如何违反法律。信中要求Lemon和Red Threat承诺不公布漏洞的详细信息,因为这可能危害国家安全。

信中写道:“我们还敦促Red Threat考虑发布对使用Q-Free设备的关键基础设施安全性的影响。与您所述的改善网络安全的目标相反,漏洞的发布可能会鼓励对基础设施的攻击,并给Red Threat带来相关责任。”

Lemon表示,他对这封信感到惊讶,并说“真的感觉他们只是想通过法律威胁和其他手段让我保持沉默。”

制造商称产品早已停产,客户应限制公网访问

Q-Free的发言人Trisha Tunilla告诉TechCrunch:“需要指出的是,涉事控制器早在近十年前就停产了。”

Tunilla在一封电子邮件中写道:“根据我们的记录,无法确认这些控制器是否都已更新。然而,如果这些旧控制器仍在使用,强烈建议客户立即联系我们,以便我们提供指导和解决方案。”

关于Q-Free总法律顾问发出的信件,Tunilla表示:“这是我们法律部门处理此类询问的标准程序。”

Lemon表示,通过研究,他还发现了一些由Econolite制造的交通控制器设备暴露在互联网上,并运行一种可能存在漏洞的协议。

该协议称为NTCIP,是交通信号控制器的行业标准。Lemon表示,对于那些暴露在互联网上的设备,黑客无需登录即可更改系统中的数值。这些数值可以控制灯光闪烁的时间,或者设置十字路口所有灯光同时闪烁。

Lemon说,他没有联系Econolite,因为NTCIP问题已被先前知晓。

Econolite工程副总裁Sunny Chakravarty在接受TechCrunch采访时证实了这一点。Chakravarty告诉TechCrunch,Lemon测试的Econolite设备已“报废多年,所有用户应将这些旧控制器更换为合适的新型产品。”

Chakravarty表示:“Econolite强烈建议客户遵循网络安全和访问控制的最佳实践,限制所有关键设备在开放的公共互联网上的访问。如果设备未暴露在开放的互联网,作者的行为是不可能实现的。”

参考资料:https://techcrunch.com/2024/07/18/hackers-could-create-traffic-jams-thanks-to-flaw-in-traffic-light-controller-researcher-says/

声明:本文来自士冗科技,版权归作者所有。文章内容仅代表作者独立观点,不代表士冗科技立场,转载目的在于传递更多信息。如有侵权,请联系 service@expshell.com。

联系我们

联系我们 在线留言

在线留言 京公网安备11011202100645号

京公网安备11011202100645号